Кібербезпекова компанія Kaspersky виявила шантаж з використанням криптовалютного шкідливого програмного забезпечення на YouTube, де зловмисники використовують систему авторських прав платформи, щоб змусити інфлюенсерів додавати шкідливі посилання до описів своїх відео.

Ці дії спрямовували нічого не підозрюючих глядачів на завантаження, заражені шкідливим програмним забезпеченням, оскільки творці контенту на YouTube піддавалися шантажу.

SponsoredKaspersky розкриває SilentCryptoMiner

Звіт Kaspersky розкриває, що хакери експлуатують довіру, яку інфлюенсери на YouTube здобули у своїх аудиторій, що робить цю кампанію особливо небезпечною. У ньому згадується кампанія з розповсюдження шкідливого програмного забезпечення, де кіберзлочинці поширюють шкідливе ПЗ, замасковане під інструменти для обходу цифрових обмежень.

Зокрема, хакери використовують скарги на авторські права, погрожуючи та шантажуючи творців контенту на YouTube, щоб вони просували SilentCryptoMiner. SilentCryptoMiner є складним трояном для криптомайнінгу, заснованим на популярному відкритому програмному забезпеченні для майнінгу XMRig.

Згідно з доповіддю, шкідливе ПЗ майнить криптовалюти, такі як Ethereum (ETH), Ethereum Classic (ETC), Monero (XMR) та Ravencoin (RVN). Воно також використовує блокчейн біткоїна для підтримки контролю над ботнетами.

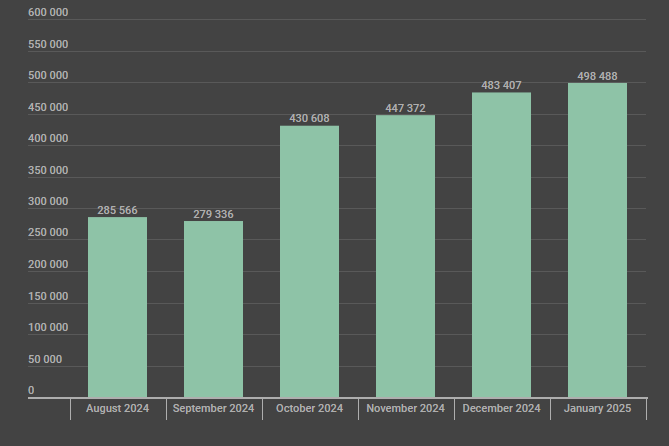

За останні шість місяців Kaspersky виявила понад 2,4 мільйона випадків використання драйвера Windows Packet Divert. Як повідомляється, кіберзлочинці використовують їх для маніпуляції мережевим трафіком. Вони представляють багато інструментів як легітимні програмні рішення, але містять приховані шкідливі навантаження.

Після встановлення шкідливе ПЗ залишається на системі жертви, обходячи заходи безпеки та змінюючи критичні системні файли.

У звіті Kaspersky підкреслює випадок, коли YouTuber з 60,000 підписників несвідомо допоміг поширити шкідливе ПЗ. Спочатку творець публікував відео, які демонстрували, як обійти певні онлайн-обмеження, і включав посилання на нібито інструмент для обходу обмежень.

SponsoredОднак файл був заражений SilentCryptoMiner. Пізніше вони відредагували опис зараженого відео, щоб видалити посилання, замінивши його попередженням, що програма «не працює».

«Далі зловмисники погрожували творцям контенту під приводом порушення авторських прав, вимагаючи, щоб вони публікували відео з шкідливими посиланнями або ризикували закриттям своїх каналів на YouTube. Таким чином, шахраї змогли маніпулювати репутацією популярних YouTuber’ів, змушуючи їх публікувати посилання на заражені файли», — йдеться у доповіді.

Використання страйків за порушення авторських прав для примусу YouTube-блогерів

У більш підступному кроці хакери також подали неправдиві претензії на авторські права проти YouTuber’ів, які відмовляються співпрацювати. Погрожуючи творцям контенту закриттям каналів, кіберзлочинці змусили їх розповсюджувати шкідливе ПЗ.

Експерти з кібербезпеки попереджають, що YouTube та інші соціальні мережі можуть бути не єдиними цілями таких схем шантажу. Зловмисники можуть незабаром застосувати подібні тактики на Telegram та інших месенджерах, де інфлюенсери взаємодіють зі своїми спільнотами.

Отже, користувачам слід бути обережними при завантаженні програмного забезпечення з неперевірених джерел. Те, що здається корисними інструментами, може стати шлюзом для шкідливих дій. Тим часом це відкриття з’явилося лише через місяць після того, як Kaspersky викрила ще одну велику загрозу кібербезпеці.

«Наші експерти виявили новий троян для крадіжки даних, SparkCat, активний в App Store та Google Play щонайменше з березня 2024 року. SparkCat використовує машинне навчання для сканування галерей зображень, крадучи фрази для відновлення криптовалютних гаманців, паролі та інші конфіденційні дані, приховані в скріншотах», — заявила компанія Kaspersky.

Це підкреслює зростаючі ризики, з якими стикаються криптоінвестори. Оскільки інфлюенсери на YouTube стають основними цілями для кіберзлочинців, платформа блокчейн-інтелекту Arkham почала відстежувати їхні портфелі.

Нова функція, названа «Key Opinion Leader (KOL) Label», відстежує гаманці інфлюенсерів з понад 100,000 підписників на X. Це означає, що інвестори можуть контролювати, чи дійсно інфлюенсери підтримують токени, які вони просувають, або їхні рекомендації є лише оплаченою рекламою. Це підкреслює, як роль інфлюенсерів виходить за межі соціальних мереж.