За даними Malwarebytes, складна кампанія з розповсюдження шкідливого програмного забезпечення націлена на криптотрейдерів. Кампанія експлуатує їхнє бажання отримати безкоштовні преміум-інструменти, розповсюджуючи шкідливе програмне забезпечення Lumma Stealer та Atomic Stealer (AMOS) через дописи на Reddit.

Це шкідливе програмне забезпечення, яке видає себе за зламані версії популярної торгової платформи TradingView, виснажує криптовалютні гаманці жертв і краде конфіденційні особисті дані.

SponsoredПопередження про криптошахрайство: зламаний TradingView поширює шкідливе програмне забезпечення

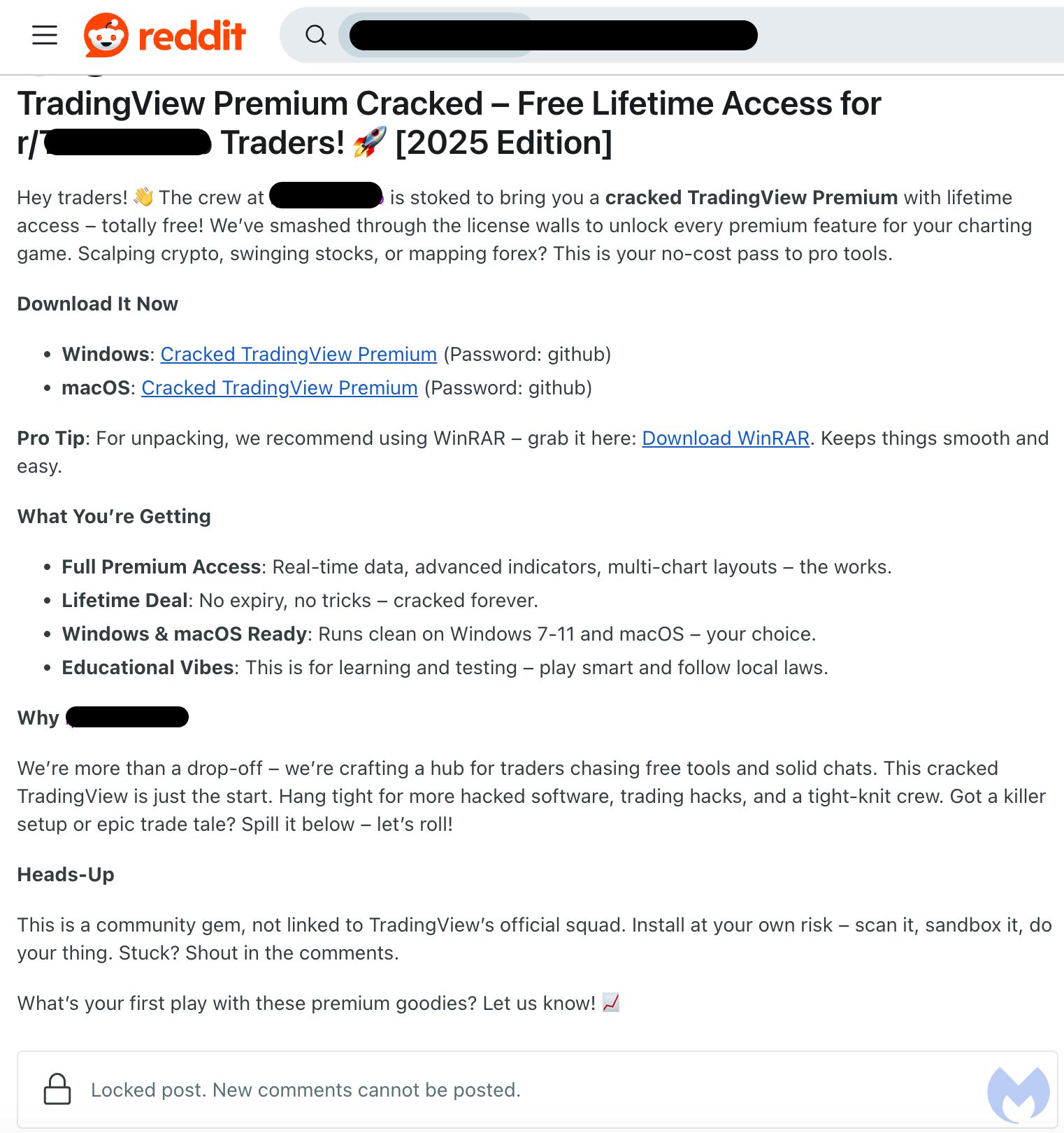

У своєму останньому блозі компанія з кібербезпеки попередила про те, що шахраї націлюються на субреддіти, присвячені криптовалютам, і пропонують шахрайський безкоштовний довічний доступ до преміум-функцій TradingView.

«Нам стало відомо про Mac і Windows стілери, які наразі розповсюджуються через дописи на Reddit, націлені на користувачів, що займаються криптовалютною торгівлею. Одним із поширених приманок є зламана версія популярної торгової платформи TradingView», — йдеться у блозі.

Обіцянка “зламаної” версії — розблоковані преміум-функції безкоштовно — виявилася непереборною приманкою для нічого не підозрюючих користувачів. Однак завантаження цих нелегальних версій обходиться дорого.

«Ці дві родини шкідливого програмного забезпечення завдали значної шкоди, грабуючи особисті дані жертв і дозволяючи їхнім розповсюджувачам отримувати значні прибутки, здебільшого захоплюючи криптовалютні гаманці», — додано у дописі.

Важливо зазначити, що розслідування Malwarebytes висвітлило складну кампанію з розповсюдження шкідливого програмного забезпечення. Ця кампанія використовує кілька шарів обфускації, застарілу інфраструктуру та тактики соціальної інженерії для крадіжки конфіденційних даних.

SponsoredПід час перевірки двох посилань для завантаження Malwarebytes виявила, що файли розміщені на нерелевантному та підозрілому вебсайті. Крім того, вони подвійно заархівовані та захищені паролем. Це свідчить про те, що вони не є легітимним програмним забезпеченням.

На Windows шкідливе програмне забезпечення доставляється через обфускований BAT-файл. Потім виконується шкідливий скрипт AutoIt. Більше того, згідно з розслідуванням, це шкідливе програмне забезпечення спілкується з сервером, нещодавно зареєстрованим особою в Росії.

Тим часом, Malwarebytes ідентифікувала шкідливе програмне забезпечення на macOS як варіант AMOS, інформаційного стілера, що націлений на системи Mac. Шкідливе програмне забезпечення перевіряє наявність віртуальних машин, щоб уникнути виявлення, і виходить, якщо виявляє таку.

Шкідливе програмне забезпечення викрадає конфіденційні дані користувачів, включаючи облікові дані браузера, інформацію про криптовалютні гаманці та особисті дані, на сервер, розміщений на Сейшельських островах.

«Цікаво, що в цій схемі оригінальний автор допису настільки залучений, що проходить через тему і є “корисним” для користувачів, які задають питання або повідомляють про проблему», — виявило розслідування.

Окрім цієї кампанії з розповсюдження шкідливого програмного забезпечення, інші нові загрози становлять значні ризики для криптоспільноти. Наприклад, Scam Sniffer виявив, що хакери використовують фальшиві сайти Microsoft Teams для розповсюдження шкідливого програмного забезпечення серед користувачів криптовалют. Це, у свою чергу, призводить до витоків даних, крадіжки облікових даних, викрадення сесій та виснаження гаманців.

Це сталося незабаром після того, як Microsoft виявила StilachiRAT, троян для віддаленого доступу, спеціально націлений на користувачів криптовалют. StilachiRAT краде інформацію про систему, облікові дані для входу та дані цифрових гаманців, зосереджуючись на 20 розширеннях криптовалютних гаманців у Chrome.

Тим часом, попередній звіт Kaspersky виявив ще одну тривожну тенденцію: кіберзлочинці шантажують YouTube-інфлюенсерів фальшивими претензіями на авторські права. Шантаж змушує їх просувати троян для криптомайнінгу, SilentCryptoMiner, що ще більше посилює ризики безпеки, з якими стикається криптоспільнота.