Нині криптопроєкти надзвичайно привабливі для хакерів. Багато з них утримують значні суми коштів, тоді як системи захисту ще перебувають у процесі розробки. На жаль, навіть аудит від поважної компанії не може гарантувати, що проєкт не буде зламаний. Саме тому особливо важливо заздалегідь продумати дії, необхідні для контролю збитків, якщо атака вже сталася. Що швидше ви дієте, то більше фінансів користувачів можете врятувати. Цей посібник із безпеки криптопроєктів наголошує на стратегіях раннього виявлення та відновлення, забезпечуючи захист вашого проєкту від зламу.

Безпека криптопроєктів: важливість раннього виявлення

Підготовка до можливої атаки починається на етапі розробки коду. Створення механізму безпеки є життєво необхідним; тут має бути передбачена можливість зупинити усі операції протоколу.

Часто під час атаки виводиться лише частина доступних коштів. Завдяки таким механізмам протокол можна призупинити під час атаки. Це може допомогти захистити решту активів; після атаки з’явиться час для відновлення проєкту. Механізми мають бути впроваджені так, щоб не порушувати децентралізацію проєкту. Інакше можливість як призупинення, так і виведення коштів із протоколу відкриває шлях до так званого «rug pull» (шахрайського зникнення з коштами).

Багато токенів мають функцію чорного списку. Якщо хакер не встигне вивести кошти вчасно, є шанс заблокувати його активи. Таке вже траплялося неодноразово під час попередніх атак. Наприклад, USDT заблокував акаунт хакера, унеможлививши витрачання вкрадених USDT.

Ось чому системи моніторингу проєктів є життєво важливими. Найвідоміша атака на криптопроєкт в історії стала відомою власникам протоколу Ronin лише через шість днів. Їх повідомив користувач, який не зміг вивести кошти з протоколу. Цього часу було більш ніж достатньо, щоб хакери приховали усі сліди атаки.

Інший приклад, цього разу позитивний, ілюструє своєчасну реакцію на атаку. Після атаки на PolyNetwork було заблоковано 30 мільйонів доларів у тетері, а адреса хакера була внесена до чорного списку за кілька хвилин до того, як вони встигли вивести кошти через протокол Curve.

Ознаки експлуатації

Отже, як виявити атаку? Атаки можуть мати різну природу, але зазвичай супроводжуються рухами великих сум грошей через смарт-контракти протоколу. Тому будь-яка незвична активність, як-от перекази коштів чи просто велика кількість транзакцій, одразу викликає підозру.

Найпоширеніший тип атаки — маніпуляція ціною. Такі атаки зазвичай передбачають використання флеш-позик і призводять до численних переказів токенів, щоб завищити ціну певного токена, а потім використати його для зламу протоколу. Інший популярний метод атаки — повторний вхід (reentrancy). Цей тип атаки також включає численні операції в межах однієї транзакції. Проте його головною визначальною рисою є те, що один і той самий контракт викликається кілька разів у межах однієї транзакції.

Sponsored SponsoredЗанадто часто хакери надсилають свої транзакції з високою комісією за газ. Саме тому будь-яка складна транзакція з надзвичайно високою комісією за газ завжди є тривожним сигналом.

Непрямі ознаки атаки включають падіння загальної заблокованої вартості (TVL), зміну ціни одного з активів проєкту та виведення коштів із гаманців і контрактів скарбниці.

Як налагодити комунікацію з хакером

Спроба поспілкуватися з хакером — ще один ефективний спосіб повернення коштів, виведених із протоколу. У найкращому випадку атаку здійснив білий хакер. У такій ситуації хакер, імовірно, сам зв’яжеться з власниками проєкту. Зазвичай білі хакери повертають кошти, залишаючи собі невелику частину як винагороду. Натомість представники проєкту мають гарантувати, що не переслідуватимуть хакера. З огляду на середню суму грошей, украдених під час атаки, більшість хакерів дуже задоволені таким результатом.

Щоб зв’язатися з хакером, більшість проєктів звертаються до нього через соціальні мережі та повідомлення у блокчейні. Повідомлення у блокчейні дозволяють переказати невелику кількість токенів разом із додатковим текстом.

Деанонімізація хакера

Після атаки головною метою будь-якого хакера є анонімно вивести вкрадені кошти. Щоб приховати свої сліди, хакери використовують міксери, мости та інші засоби. Водночас, якщо хакер робить помилку і його деанонімізують, цілком можливо відстежити його та або притягнути до відповідальності, або домовитися про повернення коштів.

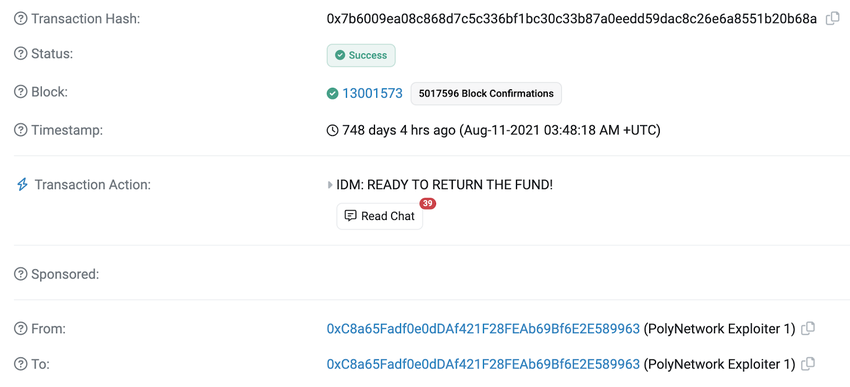

Прикладом цього є спілкування з хакером, який здійснив найбільшу атаку в історії смартконтрактів – атаку на Poly Network, про яку ми згадували раніше. Після атаки не було жодних ознак хакера. Але після того, як хакер вивів частину грошей на свій відстежуваний гаманець, який використовувався на одній з бірж, у нього не залишалося іншого вибору, окрім як почати повертати кошти.

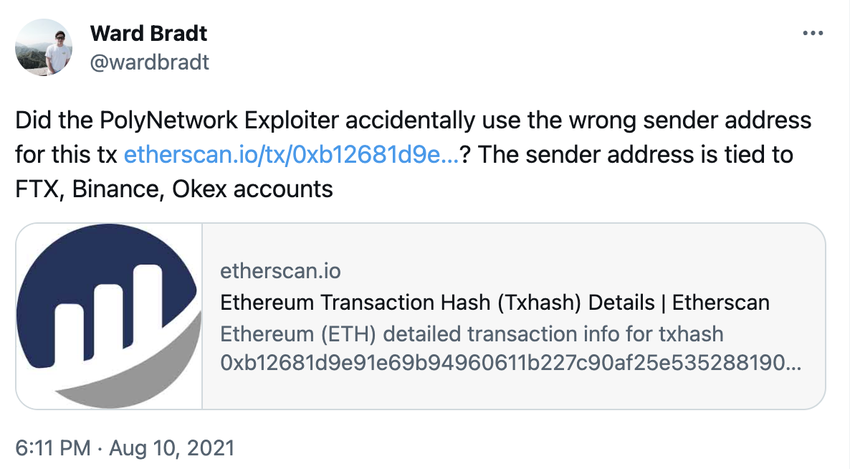

SponsoredПісля успішної атаки хакер не реагував на жодні пропозиції, які мотивували його повернути гроші. Однак, твіт від облікового запису @wardbradt припустив, що хакер використав адресу для виведення, яка могла розкрити його особу.

Після твіту хакер став більш схильним до спілкування. Спочатку він заявив, що можливо повернути частину вкрадених коштів. Пізніше хакер погодився повернути всі гроші.

Цей приклад ілюструє, як деанонімізація хакера допомагає повернути кошти.

Зовнішні послуги моніторингу

Моніторинг атак також може бути використаний для запобігання атакам, які активно розвиваються. Ось як деякі з них працюють. Система моніторингу відстежує транзакції, розгорнуті на блокчейні, і аналізує їх. Якщо виявлено атаку, система надсилає транзакцію з випередженням, щоб призупинити протокол. Зазначена транзакція надсилається з вищою комісією за газ, щоб призупинити протокол до того, як відбудеться атака. У результаті транзакція атаки не вдається.

Sponsored SponsoredКонтрольний список безпеки криптопроєкту

- Переконайтеся, що ваш код добре протестований і пройшов аудит у авторитетній компанії з безпеки, щоб мінімізувати можливість злому.

- Розробіть план призупинення протоколу у разі злому.

- Запровадьте програму винагород за виявлення вразливостей для білих хакерів.

- Налаштуйте систему моніторингу для виявлення підозрілих транзакцій. Кращим варіантом є використання зовнішніх сервісів, які моніторять ваш протокол. Якщо виявлено злом, протокол призупиняється транзакцією з випередженням, що запобігає успіху атаки.

- Підготуйте список контактів компаній з безпеки, які можуть допомогти відстежити вкрадені кошти та деанонімізувати хакера.

Резервний план є ключем до безпеки криптопроєкту

Безпека протоколу не означає лише написання правильного коду, ретельне тестування, проведення аудиту та організацію винагород за виявлення вразливостей. Усе це, знижуючи ризики атаки, не дає 100% гарантії, що ваш криптопроєкт є безпечним.

Ось чому плани на випадок непередбачених обставин мають бути розроблені разом із розробкою протоколу. Ви повинні заздалегідь знати послідовність дій, які будуть вжиті у разі атаки. План на випадок непередбачених обставин допомагає уникнути втрати дорогоцінного часу і, можливо, зберегти вкрадені гроші.

Часті запитання

Коли потрібно готуватися до атаки?

Які існують типи комунікації з хакерами?

Як можна запобігти поточній атаці?

Про автора

Гліб Зиков розпочав свою кар’єру як розробник програмного забезпечення у науково-дослідному інституті, де вдосконалював свої технічні та програмні навички у розробці різних роботів для Міністерства надзвичайних ситуацій Росії. Згодом він приніс свій досвід до IT-сервісної компанії GTC-Soft, де розробляв додатки для Android і став провідним розробником та технічним директором.

У GTC Гліб керував розробкою кількох сервісів моніторингу транспортних засобів та преміум-сервісу таксі, подібного до Uber. У 2017 році Гліб став співзасновником HashEx, міжнародної компанії з аудиту та консалтингу у сфері блокчейну. Як технічний директор, він очолює розробку блокчейн-рішень та аудит смартконтрактів для клієнтів компанії.