За повідомленням Cisco Talos, північнокорейська хакерська група під назвою “Famous Chollima” зосередила свої атаки на претендентах на роботу в криптоіндустрії в Індії. Ця група, вочевидь, не має прямого зв’язку з Lazarus.

На даний момент важко визначити, чи були ці зусилля дрібними крадіжками, чи підготовкою до масштабніших атак. Претенденти на роботу в криптоіндустрії повинні проявляти обережність у майбутньому.

Криптовалютні атаки Північної Кореї тривають

Група Lazarus з Північної Кореї має вражаючу репутацію у сфері криптозлочинів, здійснивши найбільший злом в історії індустрії. Однак це не єдине кримінальне підприємство країни у сфері Web3, оскільки Північна Корея має значну присутність у DeFi.

Cisco Talos виявила деякі нещодавні кримінальні дії в Індії, які використовують інший підхід до крадіжки криптовалюти:

Звіти свідчать, що Famous Chollima не є новачком; вона функціонує з середини 2024 року або раніше. У декількох нещодавніх інцидентах північнокорейські хакери намагалися проникнути у криптофірми США, такі як Kraken, подаючи заявки на відкриті вакансії.

Famous Chollima діяла навпаки, заманюючи потенційних працівників фальшивими заявками.

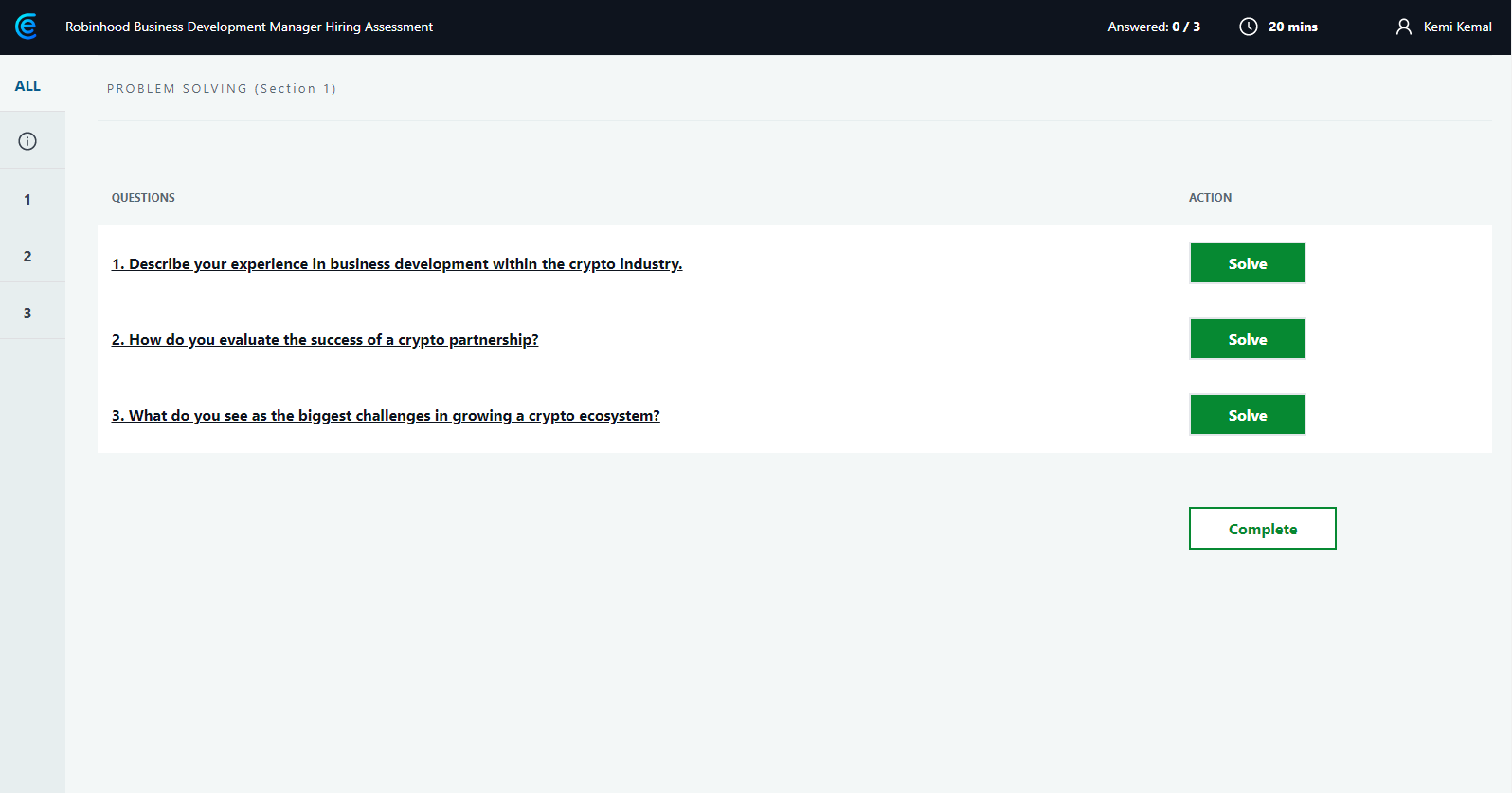

«Ці кампанії включають… створення фальшивих оголошень про роботу та сторінок для перевірки навичок. На останніх користувачам пропонується скопіювати та вставити шкідливу команду для встановлення драйверів, необхідних для проведення фінального етапу перевірки навичок. [Постраждалі користувачі] переважно в Індії», — заявила компанія.

Порівняно з вражаючою репутацією Lazarus, фішингові зусилля Famous Chollima здаються набагато незграбнішими. Cisco стверджувала, що фальшиві заявки групи завжди імітували відомі криптофірми.

Ці приманки не використовували жодного з реальних брендів компаній, задаючи питання, які майже не стосувалися передбачуваних вакансій.

Проковтнути наживку

Жертви заманюються через фальшиві сайти з працевлаштування, які видають себе за відомі технологічні або криптофірми. Після заповнення заявок їх запрошують на відеоінтерв’ю.

Під час цього процесу сайт просить їх виконати командні інструкції, які, як стверджується, призначені для встановлення відеодрайверів, але насправді завантажують і встановлюють шкідливе програмне забезпечення.

Після встановлення PylangGhost надає зловмисникам повний контроль над системою жертви. Він краде облікові дані для входу, дані браузера та інформацію про криптогаманці, націлюючись на понад 80 популярних розширень, таких як MetaMask, Phantom і 1Password.

Нещодавно, після запобігання атаці шкідливого програмного забезпечення, BitMEX заявила, що Lazarus використовує щонайменше дві команди: команду з низьким рівнем навичок для початкового порушення протоколів безпеки та команду з високим рівнем навичок для подальших крадіжок. Можливо, це поширена практика в хакерській спільноті Північної Кореї.

На жаль, важко зробити будь-які тверді висновки без спекуляцій. Чи хоче Північна Корея зламати цих претендентів, щоб краще видавати себе за шукачів роботи в криптоіндустрії?

Користувачам слід бути обережними з небажаними пропозиціями роботи, уникати виконання невідомих команд і захищати свої системи за допомогою захисту кінцевих точок, багатофакторної аутентифікації та моніторингу розширень браузера.

Завжди перевіряйте легітимність порталів з працевлаштування, перш ніж ділитися будь-якою конфіденційною інформацією.