Нова кіберзагроза з’являється з боку Північної Кореї, оскільки її підтримувані державою хакери експериментують із вбудовуванням шкідливого коду безпосередньо в мережі блокчейну.

Група розвідки загроз Google (GTIG) повідомила 17 жовтня, що техніка під назвою EtherHiding знаменує собою нову еволюцію в тому, як хакери приховують, розповсюджують і контролюють шкідливе програмне забезпечення в децентралізованих системах.

SponsoredЩо таке EtherHiding?

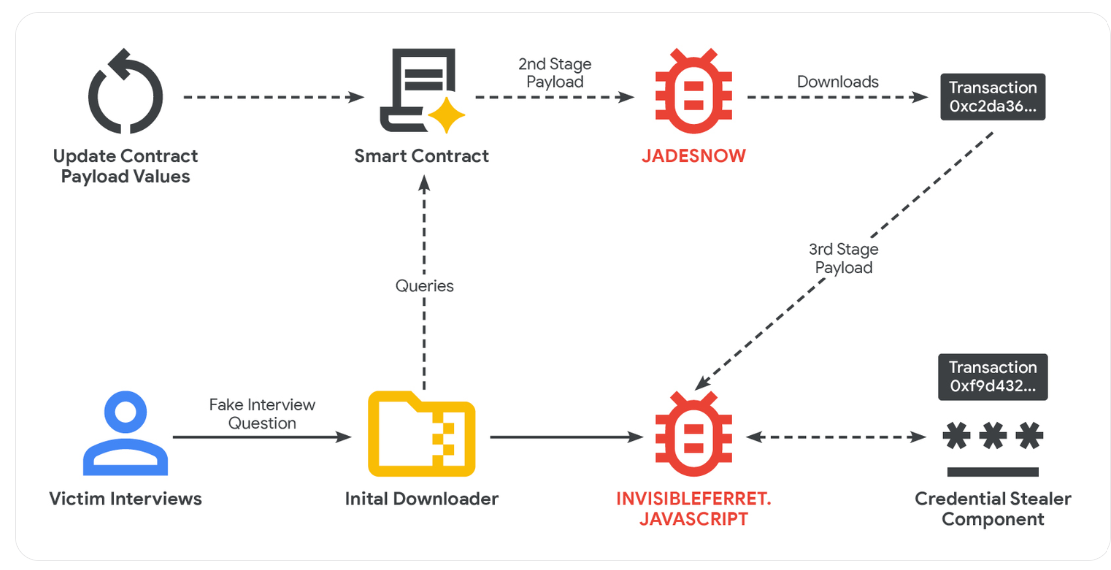

GTIG пояснив , що EtherHiding дозволяє зловмисникам використовувати смарт-контракти та публічні блокчейни, такі як Ethereum і BNB Smart Chain , використовуючи їх для зберігання шкідливого корисного навантаження.

Як тільки шматок коду завантажується в ці децентралізовані реєстри, видалити або заблокувати його стає майже неможливим через їх незмінний характер.

«Хоча смарт-контракти пропонують інноваційні способи створення децентралізованих додатків, їх незмінна природа використовується в EtherHiding для розміщення та обслуговування шкідливого коду таким чином, що його не можна легко заблокувати», — написали в GTIG.

На практиці хакери компрометують законні веб-сайти WordPress, часто використовуючи невиправлені вразливості або вкрадені облікові дані.

Отримавши доступ, вони вставляють кілька рядків JavaScript — відомого як «завантажувач» — у код веб-сайту. Коли відвідувач відкриває заражену сторінку, завантажувач тихо підключається до блокчейну та отримує шкідливе програмне забезпечення з віддаленого сервера.

GTIG зазначив, що ця атака часто не залишає видимого сліду транзакцій і практично не вимагає комісій, оскільки вона відбувається поза мережею. Це, по суті, дозволяє зловмисникам діяти непоміченими.

SponsoredПримітно, що GTIG простежила перший випадок EtherHiding до вересня 2023 року, коли він з’явився в кампанії, відомій як CLEARFAKE, яка обманювала користувачів підробленими запитами на оновлення браузера.

Як запобігти нападу

Дослідники кібербезпеки кажуть, що ця тактика сигналізує про зміну цифрової стратегії Північної Кореї від простої крадіжки криптовалюти до використання самого блокчейну як стелс-зброї.

«EtherHiding являє собою перехід до куленепробивного хостингу наступного покоління, де невід’ємні функції технології блокчейн використовуються для зловмисних цілей. Ця техніка підкреслює безперервну еволюцію кіберзагроз у міру того, як зловмисники адаптуються та використовують нові технології на свою користь», – заявили в GTIG.

Джон Скотт-Рейлтон, старший науковий співробітник Citizen Lab, описав EtherHiding як «експеримент на ранній стадії». Він попередив, що поєднання цього з автоматизацією на основі штучного інтелекту може значно ускладнити виявлення майбутніх атак.

«Я очікую, що зловмисники також експериментуватимуть із безпосереднім завантаженням експлойтів без кліків на блокчейни, націлені на системи та програми, які обробляють блокчейни… Особливо, якщо вони іноді розміщуються на одних і тих же системах і мережах, які обробляють транзакції / мають гаманці”, – додав він.

Цей новий вектор атаки може мати серйозні наслідки для криптоіндустрії, враховуючи, що північнокорейські зловмисники значно активні.

Дані TRM Labs показують, що групи, пов’язані з Північною Кореєю, вже вкрали понад 1,5 мільярда доларів у криптоактивах лише цього року. Слідчі вважають, що ці кошти допомагають фінансувати військові програми Пхеньяна та зусилля з ухилення від міжнародних санкцій.

З огляду на це, GTIG порадив криптокористувачам знизити ризик, блокуючи підозрілі завантаження та обмежуючи несанкціоновані веб-скрипти. Група також закликала дослідників безпеки виявляти та маркувати шкідливий код, вбудований у блокчейн-мережі.