Небезпечний ботнет під назвою H2Miner знову з’явився. Він захоплює комп’ютери для таємного майнінгу Monero (XMR) і, в деяких випадках, розгортає програми-вимагачі.

Дослідники з кібербезпеки зазначають, що з моменту своєї першої появи у 2019 році шкідливе програмне забезпечення розширилося. Нова версія тепер націлена на сервери Linux, настільні комп’ютери Windows та хмарні контейнери.

SponsoredТихий вірус може використовувати ваш комп’ютер для криптомайнінгу

За даними компанії з кібербезпеки Fortinet, зловмисники отримують доступ, використовуючи відомі вразливості програмного забезпечення. Серед них Log4Shell та Apache ActiveMQ, які досі використовуються багатьма системами.

Потрапивши всередину, вірус встановлює інструмент під назвою XMRig, легітимний відкритий майнер.

Однак, замість того, щоб запитувати дозвіл, він працює у фоновому режимі, використовуючи обчислювальну потужність вашого комп’ютера для заробітку Monero для хакерів.

Крім того, H2Miner використовує розумні скрипти для відключення антивірусних інструментів. Він також знищує інших майнерів, які можуть вже працювати на системі.

Потім він видаляє будь-які сліди своїх дій. На Linux він встановлює cron-завдання, яке повторно завантажує шкідливе програмне забезпечення кожні 10 хвилин.

На Windows він налаштовує завдання, яке працює безшумно кожні 15 хвилин.

Sponsored Sponsored

Новий поворот у сфері програм-вимагачів завдає ще більше шкоди

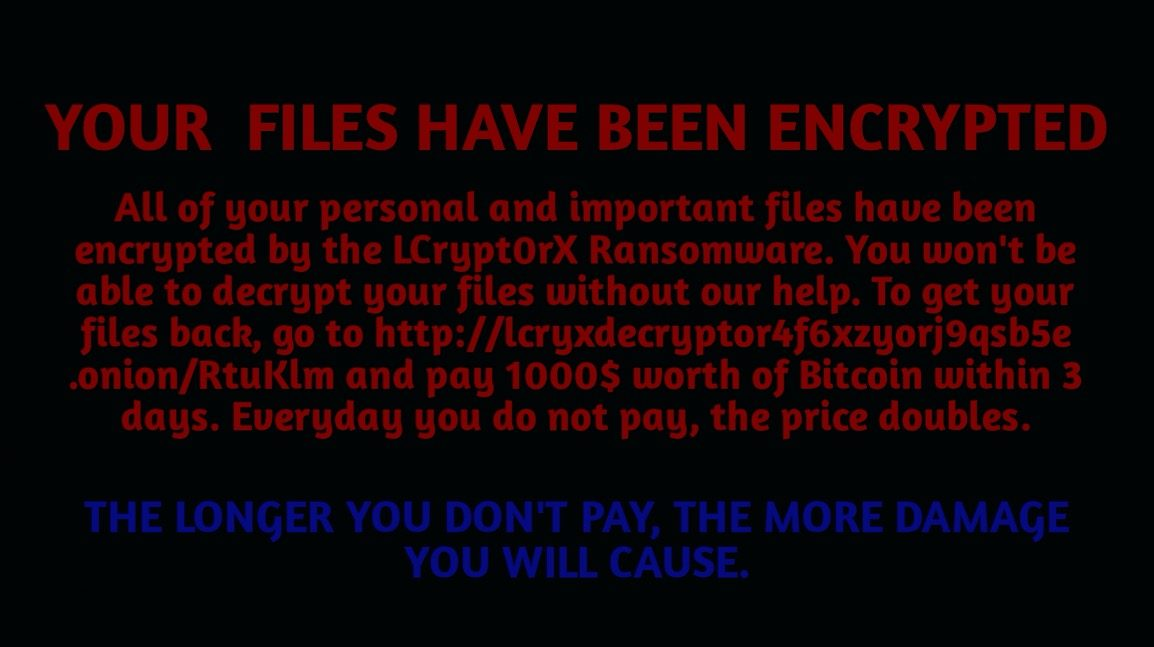

Вірус не зупиняється на криптомайнінгу. Новий шкідливий код під назвою Lcrypt0rx може також заблокувати ваш комп’ютер.

Він використовує простий, але руйнівний метод для перезапису головного завантажувального запису—ключової частини вашого комп’ютера, яка контролює запуск. Це може завадити системі правильно завантажуватися.

Sponsored SponsoredПрограма-вимагач також додає фальшиві системні налаштування, щоб приховати себе і створити стійкість.

Кампанія використовує дешеві хмарні сервери та неправильно налаштовані сервіси. Після зараження машини шкідливе програмне забезпечення сканує інші системи для зараження—особливо контейнери Docker та хмарні платформи, такі як Alibaba Cloud.

Він також поширюється через USB-накопичувачі та проходить через антивірусні процеси, знищуючи їх один за одним.

Експерти з безпеки попереджають, що видалення H2Miner вимагає глибокого очищення. Необхідно видалити всі пов’язані cron-завдання, заплановані завдання та записи в реєстрі.

Якщо навіть один прихований скрипт виживе, ботнет може знову встановити себе і відновити майнінг Monero в таємниці.

Sponsored

Що повинні знати трейдери та користувачі криптовалют

Ця атака не націлена безпосередньо на криптогаманці. Натомість вона викрадає обчислювальну потужність для генерації нових токенів Monero для зловмисників.

Ризик особливо високий для самостійно розміщених вузлів, хмарних майнерів та некерованих VPS-сервісів.

Якщо ваша система перегрівається або несподівано сповільнюється, можливо, варто перевірити наявність незвичайних процесів, таких як sysupdate.exe або повторювані вихідні з’єднання.

Функції конфіденційності Monero роблять його привабливим для зловмисників. Але для користувачів реальний ризик полягає у втраті контролю над вашими пристроями—і несвідомому фінансуванні криптозлочинності.