Інвестор у криптовалюту зазнав втрати 4 556 Ethereum — орієнтовно $12,4 млн — унаслідок цілеспрямованої атаки типу «address poisoning» (змішування адрес).

Блокчейн-аналітик під псевдонімом Specter повідомив, що крадіжка сталася приблизно через 32 години після того, як зловмисник здійснив «пилову» транзакцію на гаманець жертви.

Ethereum: як підроблена адреса гаманця коштувала інвестору мільйони

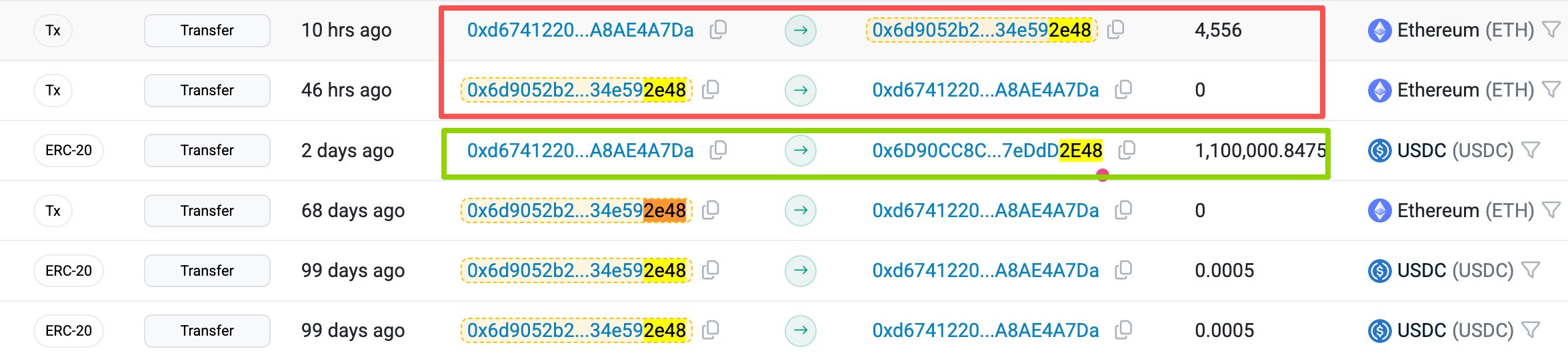

Згідно з ончейн-аналізом Specter, зловмисник протягом двох місяців відстежував транзакційну активність жертви. За цей період він цілеспрямовано ідентифікував депозитну адресу, яку потерпілий використовував для OTC-розрахунків.

SponsoredЗловмисник використав програмне забезпечення для генерації vanity-адрес, сформувавши подвійника адреси гаманця. Шахрайська адреса мала ідентичні початкові та фінальні символи, що й цільова — легітимна — адреса.

Address poisoning ґрунтується на звичці користувачів перевіряти лише перші й останні символи довгого шістнадцяткового ключа. У конкретному випадку підроблена адреса виглядала на перший погляд ідентичною OTC-адресі жертви.

Першим кроком атаки стала надсилання незначної суми на гаманець потерпілого — цей прийом дозволяє шахрайській адресі закріпитися у списку останніх транзакцій. Відтак, підроблена адреса набуває візуальної пріоритетності у журналу активності користувача.

Спираючись на цей скоригований перелік, потерпілий несвідомо скопіював саме отруєну адресу при спробі перевести $12,4 млн.

Ця подія — вже друге подібне викрадення на вісімзначну суму за останній місяць. Минулого місяця інший трейдер у криптосекторі втратив близько $50 млн за аналогічною схемою.

Представники галузі фіксують ріст подібних атак, що пов’язано з особливостями інтерфейсів гаманців — адреси часто скорочуються на екрані, приховуючи, власне, центральні символи, де й закладається шахрайський підхід.

Водночас ця компрометація акцентує увагу на актуальності процедур перевірки для інституційних інвесторів.

Для роздрібних учасників ринку властива звичка копіювати адреси напряму, тоді як організації, що переміщують великі обсяги, як правило, впроваджують суворі whitelisting-процедури та тестові трансфери.

У відповідь на інцидент компанія Scam Sniffer закликала інвесторів повністю відмовитися від використання історії операцій для багатократних платежів у криптоактивах. Фахівці рекомендують замість цього використовувати перевірені списки адрес, заздалегідь внесені у довідник користувача, щоб мінімізувати ризики, пов’язані з інтерфейсними підмінами.