Глобальний рівень викрадень криптовалют у 2025 році досяг безпрецедентних масштабів, демонструючи сукупні втрати понад $3,4 млрд у період з січня по початок грудня. Такі дані містяться у звіті Chainalysis.

Основним драйвером ескалації стали хакерські угруповання, пов’язані з Північною Кореєю, на частку яких припав домінуючий обсяг незаконно привласнених активів упродовж року.

Кіберкрадіжка криптовалют Північної Кореї на рекордні $2 млрд

Згідно з останнім звітом Chainalysis, аналітики ончейн-взаємодій зафіксували суттєве зменшення кількості несанкціонованих атак, здійснених з території КНДР. Проте абсолютний фінансовий результат виявився рекордним для цього сегмента криптовалютних протиправних дій.

SponsoredЗа 2025 рік північнокорейські хакери здійснили викрадення щонайменше $2,02 млрд у цифрових активах, що на 51% перевищує аналогічний показник попереднього року. Якщо порівнювати з 2020 роком, зафіксовано приріст приблизно на 570%.

«Поточний рік характеризується рекордною сумою збитків, яка отримана унаслідок меншої кількості відомих інцидентів. Зміна структури — менше випадків, але значно вищі фінансові результати — демонструє вплив масштабного злому Bybit у березні 2025 року», зазначає Chainalysis.

Звіт також констатує: угруповання, афілійовані з КНДР, відповідальні за 76% усіх успішних компрометацій сервісів протягом звітного періоду.

З урахуванням результатів 2025 року, нижня межа кумулятивної оцінки обсягу криптоактивів, викрадених Північною Кореєю, досягла $6,75 млрд.

«Ця динаміка ілюструє тривалу тенденцію — північнокорейські хакери впродовж багатьох років демонструють високий рівень технологічної складності, а у 2025 році адаптували та поглибили як тактики, так і вибір цілей», — відзначає директор із питань національної безпеки Chainalysis Ендрю Фірман.

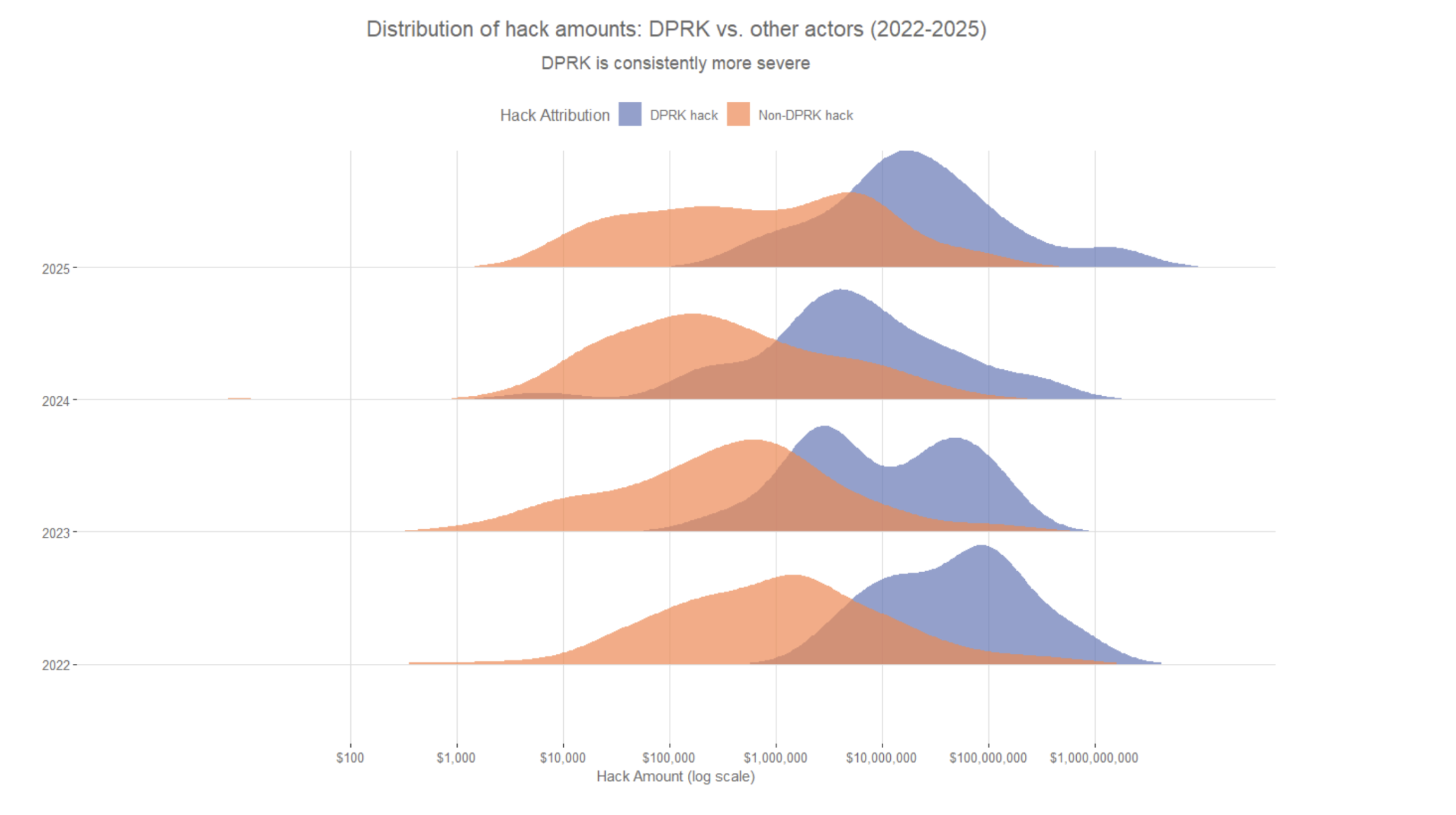

Моделювання на основі історичних вибірок засвідчує: КНДР реалізує атаки крупнішого масштабу та вищої середньої суми, ніж інші категорії зловмисників.

«Домінуюча модель полягає у націлюванні на великі інфраструктурні об’єкти з максимальним потенціалом шкоди», — йдеться у звіті.

Як повідомляється у висновках Chainalysis, хакери з Північної Кореї дедалі частіше досягають значних результатів шляхом інтеграції власних агентів у ключові технічні посади криптокомпаній. Таким чином злочинці отримують привілейований доступ до інфраструктури та здійcнюють масштабніші, вразливіші атаки.

У липні аналітик ZachXBT оприлюднив розслідування, відповідно до якого представники КНДР проникли на посади у від 345 до 920 компаній криптосектора.

Sponsored Sponsored«Частка цьогорічних інцидентів пов’язана із посиленням практики вербування IT-фахівців у профільних компаніях — біржах, кастодіальних сервісах, структурах Web3. Цей сценарій пришвидшує як отримання початкового доступу, так і горизонтальний рух усередині інфраструктури напередодні великих крадіжок», констатує аналітична група.

Використовуються також підходи, характерні для рекрутингу: зловмисники видають себе за роботодавців, цілеспрямовано шукаючи співробітників галузі.

За іншою схемою атаки хакери імітували представників авторитетних гравців у галузі через підставні зустрічі в Zoom і Microsoft Teams: загальні збитки склали понад $300 млн.

«КНДР і надалі ідентифікуватиме нові вектори атак й експлуатуватиме щонайменші прогалини. З огляду на відсутність доступу до традиційних світових фінансових механізмів, цей орієнтований, технологічно підготовлений суб’єкт — серйозна загроза для індустрії. Саме компрометації приватних ключів централізованих сервісів згенерували значну частину викрадених сум цього року», зазначає Фірман.

Chainalysis викриває 45-денну схему відмивання коштів хакерів Північної Кореї

За даними Chainalysis, відмивання викрадених криптоактивів КНДР суттєво відрізняється від підходів інших організованих груп. Зокрема, понад 60% операцій із виведення проходили траншами не більше $500 000, тобто значно дрібніше порівняно зі структурами без підтримки держави.

Зі свого боку, альтернативні учасники тіньового ринку схильні переміщати активи великими партіями — 60% переведень відбуваються на суми $1 млн — $10 млн і вище. Аналітики відзначають більш обдуману та багатошарову тактику з боку північнокорейських учасників, попри загальну більшу суму експропрійованих коштів.

SponsoredФахівці компанії зафіксували особливу схильність КНДР до сервісів переміщення коштів й інструментів гарантування з китайськомовним інтерфейсом. Додатково інтенсивно застосовуються місткові рішення і міксери, призначені для ускладнення трасування походження. Для реалізації таких схем використовуються спеціалізовані платформи на кшталт Huione.

Інші злочинні структури здебільшого працюють через децентралізовані та централізовані біржі, peer-to-peer сервіси й кредитні протоколи.

«Виявлені патерни свідчать — КНДР діє в рамках специфічних обмежень і цільових настанов, відмінних від приватних злочинних структур. Системне застосування професійних китайськомовних сервісів і OTC-трейдерів інтегрує північнокорейських агентів у нелегальну інфраструктуру Азійсько-Тихоокеанського регіону, що перегукується із традиційною орієнтацією Пхеньяна на китайські мережі для отримання міжнародних фінансових ресурсів», — резюмують аналітики.

Аналітики Chainalysis зафіксували характерну повторювану схему відмивання коштів, яка зазвичай триває 45 днів. У перші п’ять днів після компрометації (дні 0–5) особи, пов’язані з Північною Кореєю, максимально оперативно віддаляють викрадені активи від початкового джерела. Протягом цього етапу значно зростає використання DeFi-протоколів і сервісів мікшування транзакцій.

У другий тиждень (дні 6–10) активність переміщується у напрямку сервісів інтеграції з ширшими ринковими інфраструктурами. Потоки коштів доходять до централізованих бірж та майданчиків з обмеженими процедурами ідентифікації (KYC).

Відмивання триває через вторинні сервіси мікшування, проте з нижчою інтенсивністю. Додатково застосовуються cross-chain bridges (мости між блокчейнами), щоб ускладнити простеження руху активів.

«Ця фаза є критичним перехідним періодом, у ході якого кошти спрямовуються до потенційних виходів у фіатну систему», — зазначає компанія.

На фінальному етапі (дні 20–45) підвищується взаємодія із сервісами, які дозволяють обміняти або вивести кошти. До них належать біржі без вимог до KYC, сервіси гарантування угод, миттєві swap-платформи, сервіси з інтерфейсом китайською мовою, а також повторне використання централізованих бірж для змішування незаконних активів із легітимною ліквідністю.

Sponsored SponsoredУ Chainalysis підкреслюють, що характерне 45-денне вікно відмивання є важливою аналітичною ознакою для силових структур. Воно також свідчить про технологічні та логістичні обмеження зловмисників і залежність від чітко визначених посередників.

«Північна Корея застосовує швидкі та ефективні стратегії відмивання. Для адекватної протидії необхідна оперативна, мультисекторна відповідь: правоохоронні органи й приватний сектор – від бірж до аналітичних платформ блокчейн – повинні діяти скоординовано для негайної блокування коштів у точках перетину, зокрема під час транзакцій у stablecoin або як тільки кошти надходять на біржу з можливістю заморожування», — прокоментував Фірман.

Не всі викрадені активи підпадають під описану часову модель, проте наведена схема здебільшого ілюструє типовий ончейн-алгоритм поведінки. Водночас експерти визнають існування «сліпих» зон моніторингу: наприклад, передача приватного ключа чи здійснення офчейн OTC-операцій (позабіржових угод) можуть залишитися невидимими для ончейн-аналітики без додаткових джерел розвідданих.

Поточний прогноз на 2026 рік

Керівник підрозділу національної безпеки Chainalysis зазначив BeInCrypto, що Північна Корея потенційно тестуватиме будь-які виявлені вразливості. Інциденти з Bybit, BTCTurk і Upbit цього року демонструють зростання тиску на централізовані біржі, проте тактичний арсенал зловмисників може змінитися в будь-який момент.

Останні атаки на Balancer і Yearn засвідчують, що провідні протоколи з довгостроковою історією також потрапляють у поле зору атакуючих суб’єктів. Експерт додав:

«Неможливо передбачити розвиток подій у 2026 році, однак можна стверджувати, що представники КНДР й надалі прагнутимуть максимізувати прибутковість цілей. Тому сервіси з великими резервами мають підтримувати найвищі стандарти кіберзахисту, аби уникнути експлуатації й стати новим об’єктом атаки».

У доповіді окремо наголошено: оскільки КНДР дедалі більше використовує криптовалюти для фінансування державних програм і обходу міжнародних санкцій, галузь повинна враховувати принципову відмінність цього суб’єкта від типових кіберзлочинців за мотивацією й поточними обмеженнями.

«Рекордні показники КНДР у 2025 році — при падінні кількості відомих інцидентів на 74% — дають підстави вважати, що ми спостерігаємо лише найпомітнішу частину діяльності державного актора», — підсумували фахівці Chainalysis.

Фахівці вказують, що найскладнішим завданням у міру наближення до 2026 року стане своєчасне виявлення і припинення дій високоризикових груп до того, як афілійовані з КНДР особи реалізують інциденти на масштабі Bybit hack.