Оператори з Північної Кореї продовжують удосконалювати методи соціальної інженерії, впроваджуючи штучний інтелект у спрямовані атаки на криптовалютний сектор. До такого висновку дійшли аналітики підрозділу Mandiant компанії Google.

Згадана діяльність засвідчує безперервну трансформацію державних кібероперацій, що фокусуються на цифрових активах. 2025 рік позначився скороченням інтервалів між хвилями атак, а також їхньою зростаючою складністю.

SponsoredКриптофірма зазнала атаки через фейковий дзвінок у Zoom

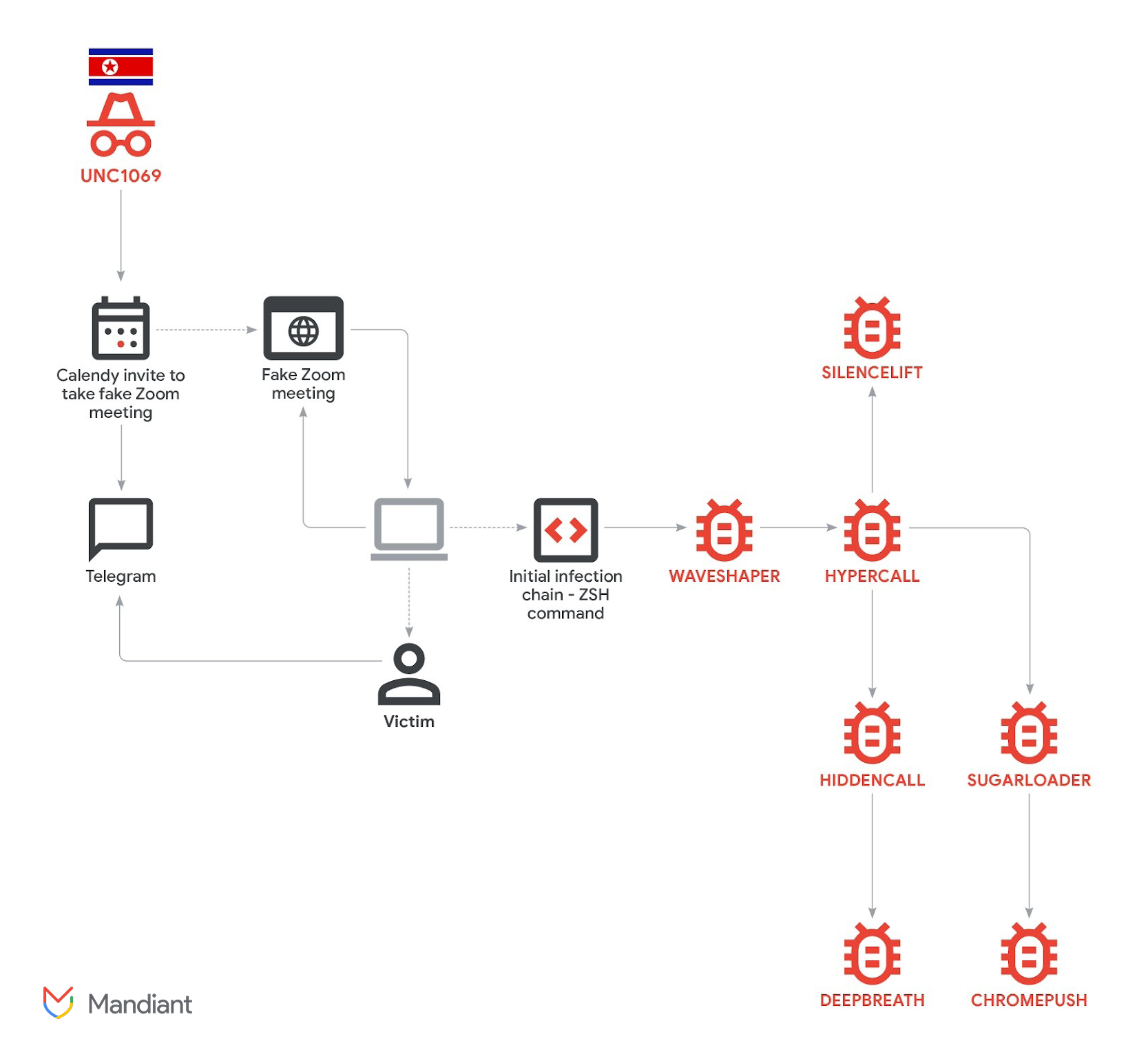

У поточному звіті Mandiant детально описала розслідування інциденту в компанії FinTech, що спеціалізується на криптовалютах. Атаку приписали групі UNC1069 – це злочинна структура, що діє з 2018 року, асоційована з Північною Кореєю та орієнтована на фінансові мотиви.

«Аналітики Mandiant спостерігали поступову зміну тактик, прийомів та процедур (TTPs), використовуваних інструментів і векторів атак цією групою. Щонайменше з 2023 року невідомі відходять від класичного spear-phishing і спрямованості на TradFi на користь сектору Web3: централізовані біржі (CEX), розробники програмного забезпечення у фінансових установах, високотехнологічні підприємства та фахівці венчурних фондів перебувають у фокусі загрози», – зазначається у звіті.

За висновками експертів, атака стартувала з компрометації облікового запису в Telegram, що належав керівникові криптовалютної компанії. Використовуючи контрольований акаунт, зловмисники встановили контакт із майбутньою жертвою, поступово здобуваючи довіру та надсилаючи запрошення до онлайн-зустрічі через Calendly.

Запрошення перенаправляло на фішинговий домен Zoom, розміщений на підконтрольній кіберзловмисникам інфраструктурі. Під час сеансу потенційна жертва спостерігала анімацію у вигляді deepfake-відео із нібито гендиректором іншого криптовалютного проєкту.

«Хоча фахівці Mandiant не змогли отримати судово достовірних даних для прямої верифікації використання AI-моделей у цьому епізоді, описаний метод співпадає з уже зафіксованими кібершахрайствами, де deepfake-інструменти також було нібито залучено», – йдеться у матеріалі.

Зловмисники моделювали штучні проблеми зі звуком під час дзвінка, цим пояснюючи необхідність виконання допоміжних команд. Жертву просили самостійно запустити низку команд в операційній системі пристрою.

Вказані команди, налаштовані під ОС macOS та Windows, непомітно ініціювали злоякісний ланцюг зараження. Після виконання відбувалася інсталяція кількох компонентів шкідливого ПЗ.

Sponsored

Експерти Mandiant зафіксували використання семи спеціалізованих родин шкідливих програм. Призначення інструментів – викрадення облікових даних із Keychain, експорт файлів cookies із браузерів, перехоплення сесій Telegram та завантаження чутливої інформації з системи.

За оцінками спеціалістів, у фокусі – не лише ймовірна крадіжка криптовалют, а й збирання такої інформації, яка доцільна для проведення майбутніх кампаній соціальної інженерії.

Розслідування також виявило аномально високу щільність інструментів, інстальованих на один вузол. Це говорить про цілеспрямовану спробу витягти максимальний обсяг даних із конкретної жертви.

Даний інцидент – частина системної схеми, а не унікальний випадок. У грудні 2025 року BeInCrypto повідомляло, що актори, пов’язані з Північною Кореєю, привласнили понад $300 млн, маскуючись під відомих представників галузі під час шахрайських сесій Zoom і Microsoft Teams.

Масштаби діяльності протягом року вражають. Сукупно відповідні групи з Північної Кореї заволоділи активами на суму $2,02 млрд у 2025 році, що на 51% вище, ніж у попередній період.

Компанія Chainalysis звертає увагу: кластери шахрайств, пов’язаних на ончейн-рівні з постачальниками AI-сервісів, демонструють вищу результативність порівняно з тими, де такі компоненти відсутні. Динаміка вказує на поступову універсалізацію технологій AI у майже кожній фішинговій або шкідливій активності.

Розширення доступності та функціональності інструментів на основі штучного інтелекту істотно знижує поріг для створення переконливих deepfake. Екосистема цифрових активів наразі перебуває в режимі стрес-тесту – швидкість їхньої адаптації до подібних високотехнологічних загроз залишає відкритим питання їхньої подальшої стійкості.